Троянская атака — это один из самых распространенных видов кибератак, когда злоумышленник скрывает вредоносное программное обеспечение в виде обычной, на первый взгляд, полезной программы или файлов. Когда пользователь скачивает или открывает такую программу, троянская атака начинает действовать.

Основная цель троянской атаки — получение незаконного доступа к компьютеру или устройству пользователя. Злоумышленники могут использовать троянскую атаку для украдения конфиденциальной информации, банковских данных или даже для контроля над устройством.

Троянская атака часто происходит без ведома пользователя, что делает ее особенно опасной. Поэтому важно быть осторожным при скачивании и открытии файлов из ненадежных источников, а также использовать антивирусное программное обеспечение для обнаружения и удаления потенциально опасных программ.

Троянские атаки: основные понятия и определения

В самом простом понимании, троянская атака — это вид компьютерной атаки, при которой злоумышленник маскирует вредоносное программное обеспечение под безопасное и незаметно внедряет его на компьютер жертвы. Название «троянский» происходит от древнегреческого мифа о троянском коне, внутри которого скрывались вражеские солдаты.

Одна из основных характеристик троянских атак — это скрытность. Троянские программы часто маскируются под безопасные файлы или программы, чтобы обмануть пользователей и внедриться на компьютеры без их ведома. Кроме того, троянские атаки могут быть направлены на конкретные уязвимости в системе или программном обеспечении, что делает их опасными и трудно определяемыми.

Вот некоторые ключевые понятия и определения, связанные с троянскими атаками:

- Вредоносное ПО (malware): это вид программного обеспечения, созданного для нанесения вреда компьютерам или сетям. Троянские программы являются одним из разновидностей вредоносного ПО;

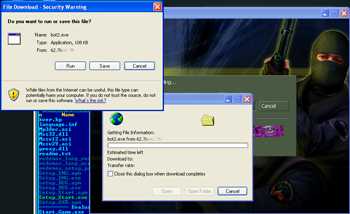

- Внедрение (инфицирование): процесс, при котором троянское ПО попадает на компьютер жертвы. Это может происходить через вредоносные вложения в электронные письма, поддельные загрузочные файлы или уязвимости в системе;

- Удаленное управление: способность злоумышленника контролировать зараженный компьютер удаленно. Это позволяет злоумышленникам получать доступ к персональным данным и исполнять команды на компьютере жертвы;

- Вызов (payload): зловредный код или действие, выполняемое троянским ПО при его активации. Это может быть установка дополнительного вредоносного ПО, сбор конфиденциальной информации или разрушение данных;

- Бэкдор: функция, предоставляемая троянской программой, которая позволяет злоумышленнику получить удаленный доступ к компьютеру жертвы. Это позволяет злоумышленнику обойти защитные механизмы и получить полный контроль;

- Социальная инженерия: метод, используемый злоумышленниками, чтобы обмануть пользователей и заставить их установить троянскую программу. Это может включать подделку электронных писем или веб-сайтов, чтобы убедить пользователей в подлинности программы или файла.

Троянские атаки могут причинить серьезный вред компьютерам и сетям. Они могут быть использованы для кражи личных данных, финансовых мошенничеств, разрушения данных и других преступных действий. Поэтому очень важно быть осторожными при скачивании и установке программного обеспечения, а также при открытии вложений в электронных письмах.

Время от времени новые вирусы и вредоносные программы появляются в сети, поэтому необходимо постоянно обновлять антивирусное программное обеспечение и быть внимательными к подозрительному поведению компьютера. Ответственность за защиту своей системы лежит на вас!

История троянских атак

Термин «троянский» в контексте компьютерной безопасности означает скрытное программное обеспечение, которое прикрывается под видом полезной или неопасной программы. В итоге, жертва устанавливает троян на свое устройство, давая злоумышленнику доступ к своей системе.

Первые троянские атаки появились в 1970-х годах, когда в это время были разработаны первые виды вредоносного ПО. Примером может служить троянский конь под названием «Horse», который позволял злоумышленникам получать удаленный доступ к компьютеру. Обнаруживая интересные файлы на компьютере жертвы, троян позволял злоумышленникам копировать их на свой сервер.

С течением времени троянские атаки стали все более изощренными и разнообразными. В 1990-х годах появились троянские кони, которые могли изменять свой код во время работы, чтобы избежать обнаружения. Некоторые из них даже обладали возможностью самоуничтожения после выполнения задачи.

Сегодня троянские программы могут использоваться для различных целей, включая кражу личной информации, управление ботнетами, шпионаж и распространение других вредоносных программ. Они могут быть распространены через электронную почту, мессенджеры, файловые обменники и другие каналы связи.

Однако, несмотря на все усилия злоумышленников, существуют множество методов защиты от троянских атак. Хороший антивирусный продукт, регулярное обновление программного обеспечения и осознанное поведение в сети заведут вас на путь безопасности.

Как работает троянская атака?

И вот здесь начинается троянская атака!

Что же такое троянская атака? Изначально этот тип атаки получил свое название от древнегреческого мифа о военной стратегии, использованной греками во время Троянской войны. Греки подставили огромное деревянное лошадь, в которой спряталось войско, чтобы внутри замка открыть ворота Трои и взять город. Точно так же и троянская атака представляет собой скрытную угрозу внутри видимого объекта.

Когда ты устанавливаешь приложение, которое содержит троянскую программу, она запускается на твоем устройстве, будто это обычное приложение. Но на самом деле троянская программа начинает выполнять свои скрытые, враждебные функции без твоего ведома.

Одна из общих целей троянских атак — получить несанкционированный доступ к жертве или ее данных. После установки трояна на компьютер или мобильное устройство, злоумышленник может получить полный контроль над устройством и перехватить пользовательские данные, такие как пароли, личную информацию, банковские данные и финансовую информацию. Они также могут использовать устройство в качестве марионетки для отправки спама или проведения дальнейших атак на другие системы.

Каким же образом троянское приложение проникает на устройство? Основные методы включают в себя:

- Маскировка под легитимное приложение: злоумышленники могут создавать приложения, которые выглядят и ведут себя как известные и надежные программы, но на самом деле являются троянами.

- Распространение через фишинговые ссылки: злоумышленники могут отправить вам электронное письмо или сообщение со ссылкой, которая кажется надежной, но на самом деле ведет к установке троянского приложения.

- Уязвимости в операционной системе: злоумышленники могут использовать известные уязвимости в операционной системе или приложениях для внедрения троянского программного обеспечения.

Троянские атаки могут быть очень тонко спланированными и трудно обнаружимыми. То, что кажется безобидным приложением или сайтом, может на самом деле стать мостиком, по которому злоумышленники проникают вниз по пути ваших личных данных и средств.

Чтобы защитить себя от троянских атак, важно обращать внимание на источник приложений, которые вы устанавливаете, и быть внимательными к подозрительным электронным письмам или сообщениям. Регулярное обновление программного обеспечения и использование антивирусного программного обеспечения также может помочь вам защититься от этого вида атаки.

Троянские атаки — серьезная угроза для безопасности и часто приводят к утечке конфиденциальной информации и финансовым потерям. Знание того, как они работают, поможет вам быть более бдительными и обезопасить себя и свои устройства от возможных атак.

Последствия троянской атаки

Пострадавшие от троянской атаки могут столкнуться с такими последствиями:

- Кража личных данных: Троянский конь может предоставить хакерам доступ к личным данным пользователя, включая пароли, номера банковских карт, адреса и другую личную информацию. Эти данные затем могут использоваться для кражи личности или мошенничества, что может привести к финансовым потерям и проблемам с кредитной историей.

- Финансовые потери: Хакеры могут использовать троянский конь, чтобы получить доступ к финансовым счетам пользователя и совершить несанкционированные транзакции, перевод денег или снятие наличных. Это может привести к серьезным финансовым потерям для жертвы атаки.

- Повреждение системы: Вредоносное программное обеспечение, используемое троянским конем, может нанести ущерб системе, зараженной атакой. Возможные последствия включают потерю данных, повреждение файловой системы или даже полный сбой компьютера. Восстановление системы после такой атаки может быть сложным и затратным.

- Потеря конфиденциальной информации: В результате троянской атаки хакеры могут получить доступ к конфиденциальной информации, такой как коммерческие секреты или интеллектуальная собственность. Это может привести к серьезным проблемам для компании, включая утечку конкурентной информации и потерю репутации.

- Заражение других устройств: После успешного внедрения троянского коня в один компьютер, хакеры могут использовать его для заражения других устройств в сети, что может привести к доминированию компьютерной сети.

Троянские атаки являются серьезной угрозой для безопасности данных и личности пользователя. Поэтому важно принять меры для защиты своих устройств и данных. Регулярное обновление антивирусных программ, осторожное отношение к скачиванию и открытию файлов из ненадежных источников и обучение пользователям основным принципам безопасности в сети могут помочь предотвратить троянские атаки.

Что такое троянская атака?

Злоумышленник маскирует вредоносный код под обычную программу или файл, например, под популярную игру или обновление системы. Когда пользователь скачивает или устанавливает такую программу или файл, троянская программа активируется и начинает выполнять злоумышленником заданные действия без ведома пользователя.

Троянские программы могут быть использованы для различных целей, включая украдение личной информации и паролей, установку дополнительного вредоносного программного обеспечения, удаленное управление компьютером, вымогательство денежных средств и других мошеннических действий.

Распространение троянских программ может происходить через электронную почту, социальные сети, вредоносные веб-сайты или в результате компрометации уязвимостей в сетевых системах. Пользователи должны быть осторожны при скачивании и установке программ и файлов, особенно с неизвестных и ненадежных источников, а также содержать обновленные антивирусные программы и брандмауэры для защиты своих компьютеров от троянских атак.